LDAP

Metabase 支持使用轻量级目录访问协议(LDAP)进行身份验证。

您可以在 **管理员设置** > **设置** > **身份验证** 下找到 SSO 选项。

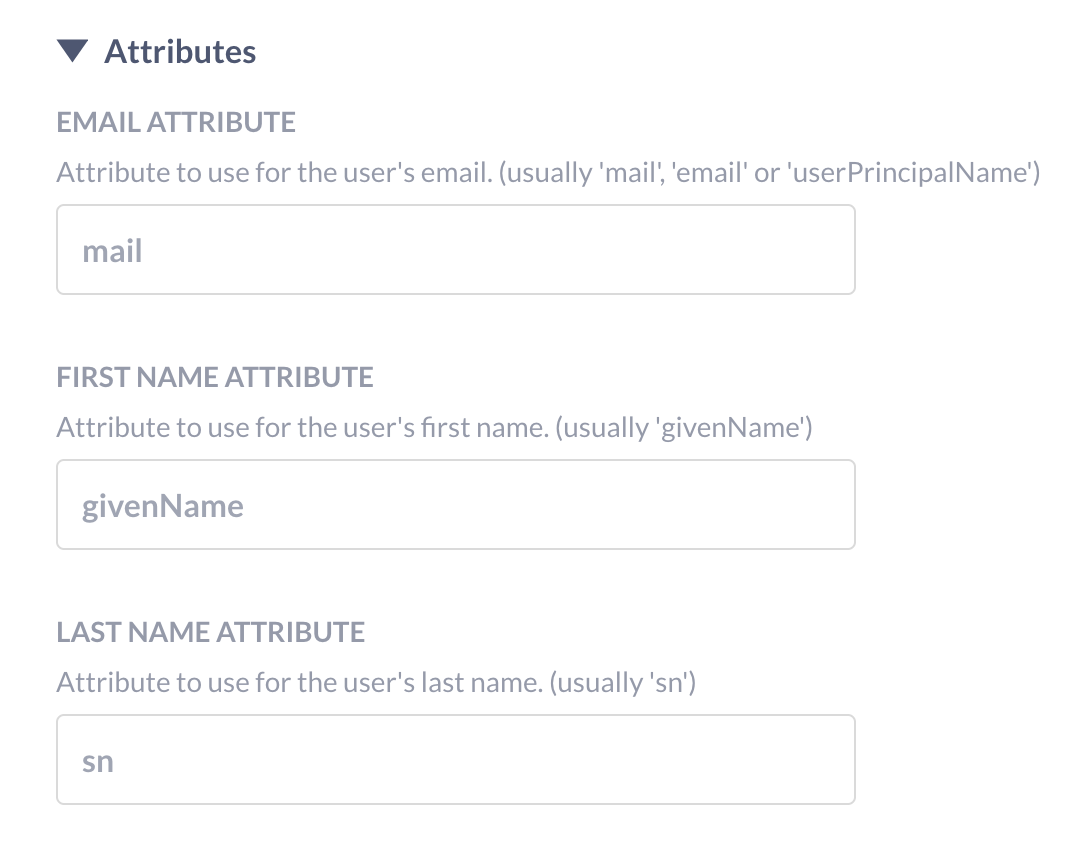

所需的 LDAP 属性

您需要使用以下属性设置您的 LDAP 目录

- 电子邮件(默认为

mail属性) - 名字(默认为

givenName属性) - 姓氏(默认为

sn属性)。

如果您的 LDAP 设置对这些使用了其他属性,您可以在表单的“属性”部分进行编辑。

对于每个将成为 Metabase 用户的条目,您的 LDAP 目录必须填写电子邮件字段,否则 Metabase 将无法创建该帐户,并且该用户也无法登录。如果任何一个姓名字段缺失,Metabase 将使用默认值“未知”,并且用户可以在其 帐户设置 中更改姓名。

启用 LDAP 身份验证

在 **管理员设置** > **设置** > **身份验证** 选项卡中,转到 LDAP 部分并点击 **设置**。点击表单顶部的开关以启用 LDAP,然后填写相关详细信息的表单。

用户配置

当用户通过 LDAP 登录时,Metabase 可以自动为他们创建一个 Metabase 帐户(如果他们还没有 Metabase 帐户)。

服务器设置

- LDAP 主机。您的服务器名称。例如:ldap.yourdomain.org

- LDAP 端口。服务器端口,通常使用 389 或 636(如果使用 SSL)。

- LDAP 安全设置。选项包括无、SSL 或 StarTLS。

- LDAP 管理员用户名。要绑定(如果需要)的区分名称(DN)。此用户将用于查找其他用户的信息。

- LDAP 管理员密码。

然后保存您的更改。Metabase 将自动从您的 LDAP 目录中提取 必需的属性。

用户架构

同一页面上的 **用户架构** 部分是您可以调整与 Metabase 连接到 LDAP 服务器以验证用户相关的设置的地方。

用户搜索基

**用户搜索基** 字段应填写您的 LDAP 服务器中用于搜索用户的起点的条目的 *区分名称*(DN)。

例如,假设您正在为您的公司 WidgetCo 配置 LDAP,其中您的基本 DN 是 dc=widgetco,dc=com。如果员工条目都存储在 LDAP 服务器中名为 People 的组织单位内,您将需要为用户搜索基字段提供 DN ou=People,dc=widgetco,dc=com。这会告诉 Metabase 在 LDAP 服务器中的该位置开始搜索匹配的条目。

用户过滤器

您将在 **用户过滤器** 字段中看到以下灰色显示中的默认值

(&(objectClass=inetOrgPerson)(|(uid={login})(mail={login})))

当用户登录 Metabase 时,此命令会确认他们提供的登录信息匹配您 LDAP 服务器中的 UID *或* 电子邮件字段,*并且* 匹配的条目具有 inetOrgPerson 的 objectClass。

此默认命令适用于大多数 LDAP 服务器,因为 inetOrgPerson 是一个被广泛采用的 objectClass。但是,如果您的公司例如使用不同的 objectClass 来对员工进行分类,您可以在此处设置一个不同的命令,用于在用户登录时 Metabase 如何查找和验证 LDAP 条目。

LDAP 组映射

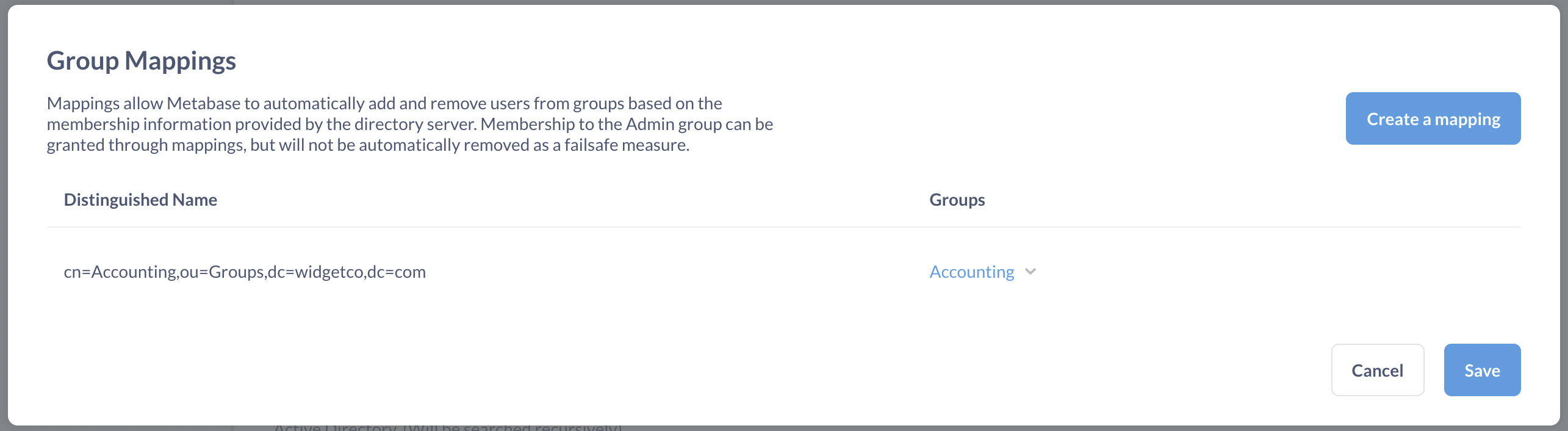

在用户通过 SSO 登录后,手动将用户分配到 Metabase 中的 组可能会很繁琐。相反,您可以利用 LDAP 目录中已存在的组,通过启用 组映射。

在同一 LDAP 设置页面上滚动到 **组架构**,然后点击开关以启用组映射。选择 **编辑映射** 将打开一个模态框,您可以在其中创建和编辑映射,指定哪个 LDAP 组对应哪个 Metabase 组。

如下所示,如果您在 LDAP 服务器和 Metabase 实例中都有一个 **会计** 组,您只需要提供 LDAP 服务器的区分名称(在示例中是 cn=Accounting,ou=Groups,dc=widgetco,dc=com),然后从您现有的 Metabase 组下拉列表中选择其匹配项。

关于组映射的一些注意事项

- 管理员组与其他组一样工作。

- 基于 LDAP 映射对用户组会员资格的更新不是即时的;更改仅在用户 *重新登录后* 生效。

- 用户仅会被添加或移除到映射的组;同步对您 Metabase 中没有 LDAP 映射的组没有影响。

LDAP 组会员筛选器

LDAP 高级功能仅在 Pro 和 Enterprise 计划(包括自托管和 Metabase Cloud)上可用。

组会员查找筛选器。占位符 {dn} 和 {uid} 将分别替换为用户的区分名称和 UID。

使用 LDAP 同步用户属性

LDAP 高级功能仅在 Pro 和 Enterprise 计划(包括自托管和 Metabase Cloud)上可用。

您可以管理来自 LDAP 目录的 用户属性,例如姓名、电子邮件和角色。当您设置 行和列安全 时,您的 LDAP 目录将能够 将这些属性传递 给 Metabase。

登录问题故障排除

延伸阅读

阅读其他版本的 Metabase 的文档。