SAML with Auth0

- 在 Auth0 控制台配置 SAML(身份提供商)。

- 在 Metabase 配置 SAML(服务提供商)。

有关更多信息,请参阅我们的 通过 SAML 进行身份验证 指南。

在 Auth0 控制台工作

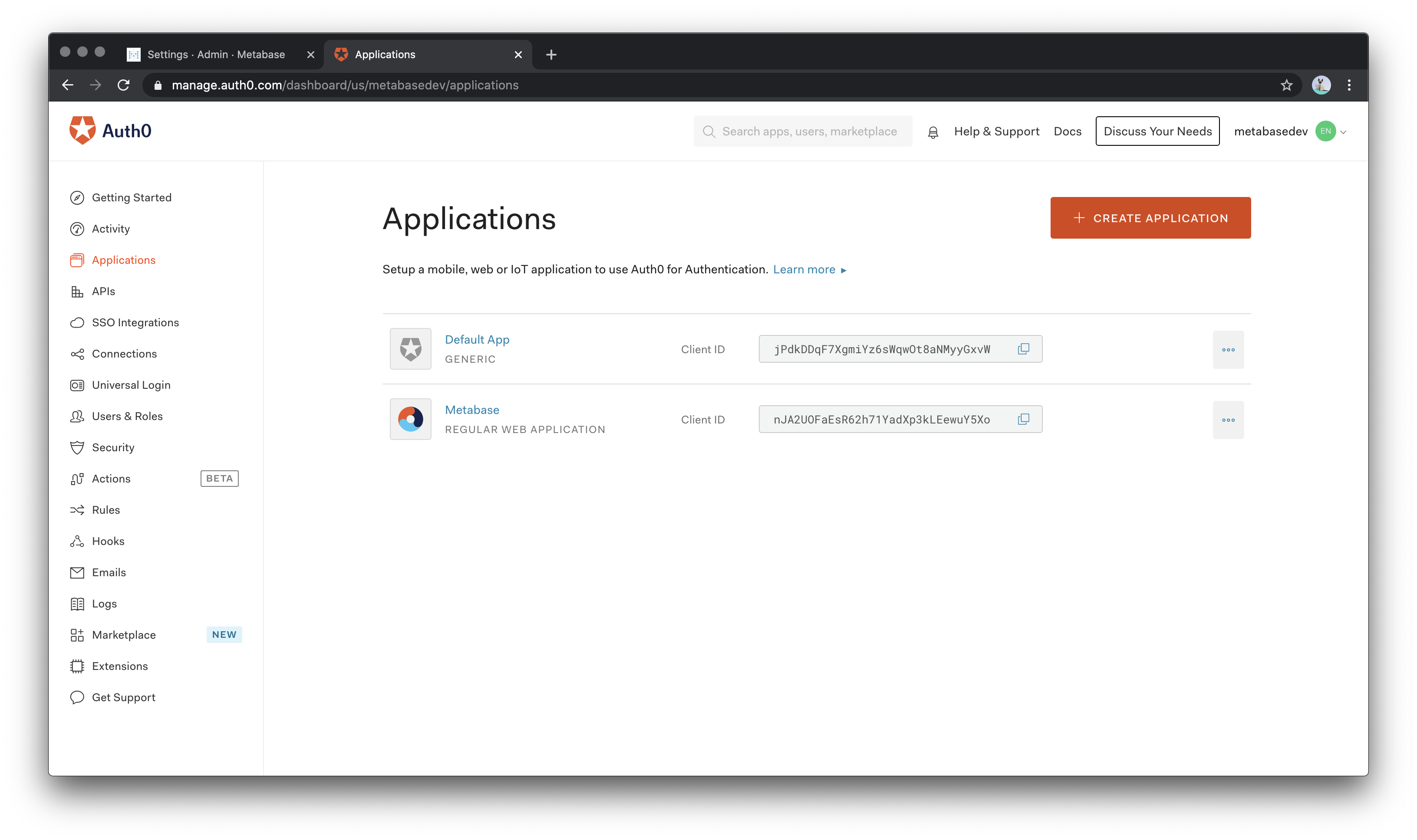

创建应用程序

登录到您的 Auth0 帐户后,导航到“应用程序”并选择“创建应用程序”。

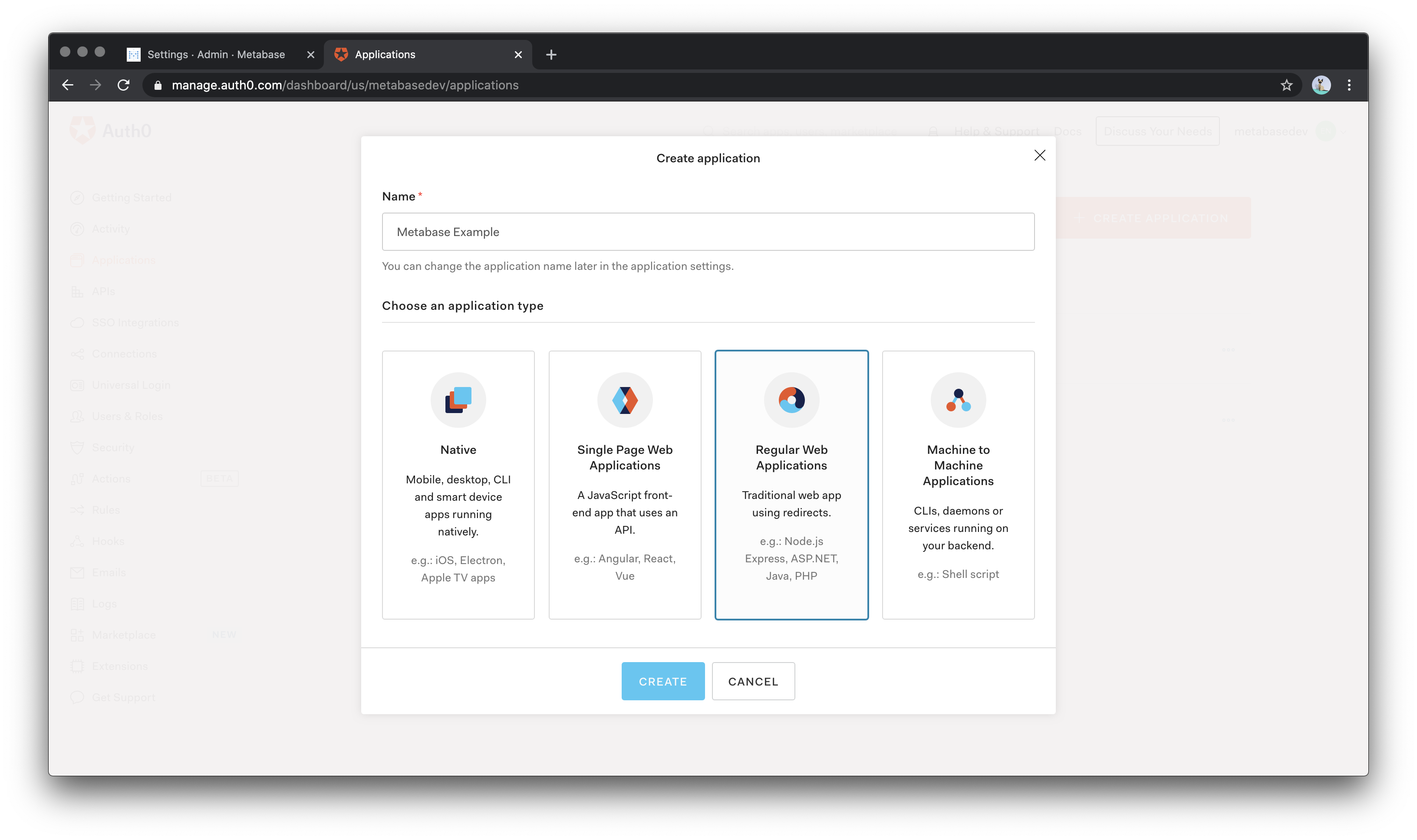

将应用程序名称输入为“Metabase”,类型选择“Regular Web Applications”。

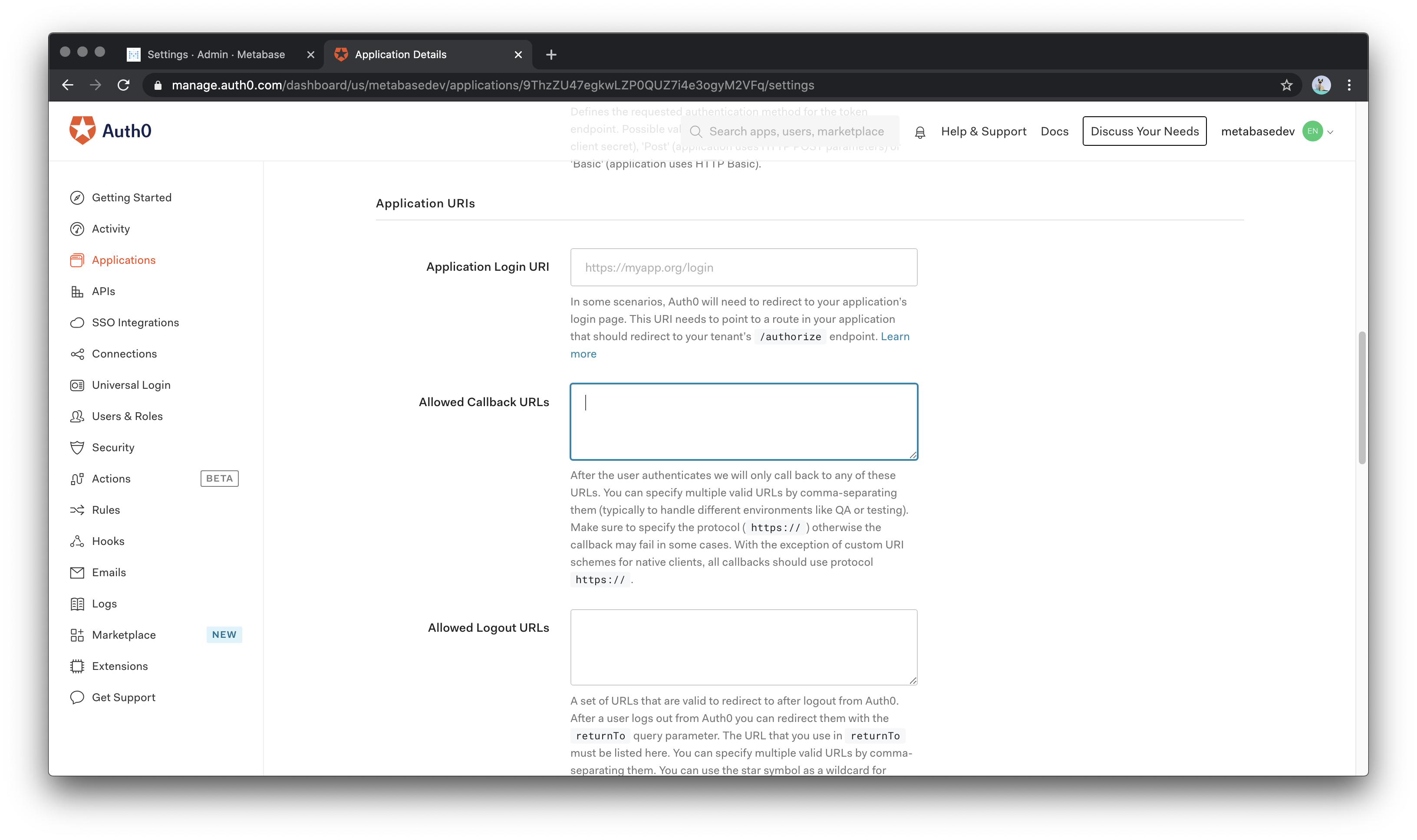

现在,进入 Auth0 Metabase 应用内的“设置”选项卡,并填写以下值:

- 应用程序登录 URI:您的 Metabase 实例的 URL。

- 允许的回调 URL:Metabase SAML 设置中“配置您的身份提供商 (IdP)”下方的 URL(以 `/auth/sso` 结尾)。

滚动到页面底部,然后单击“保存更改”。

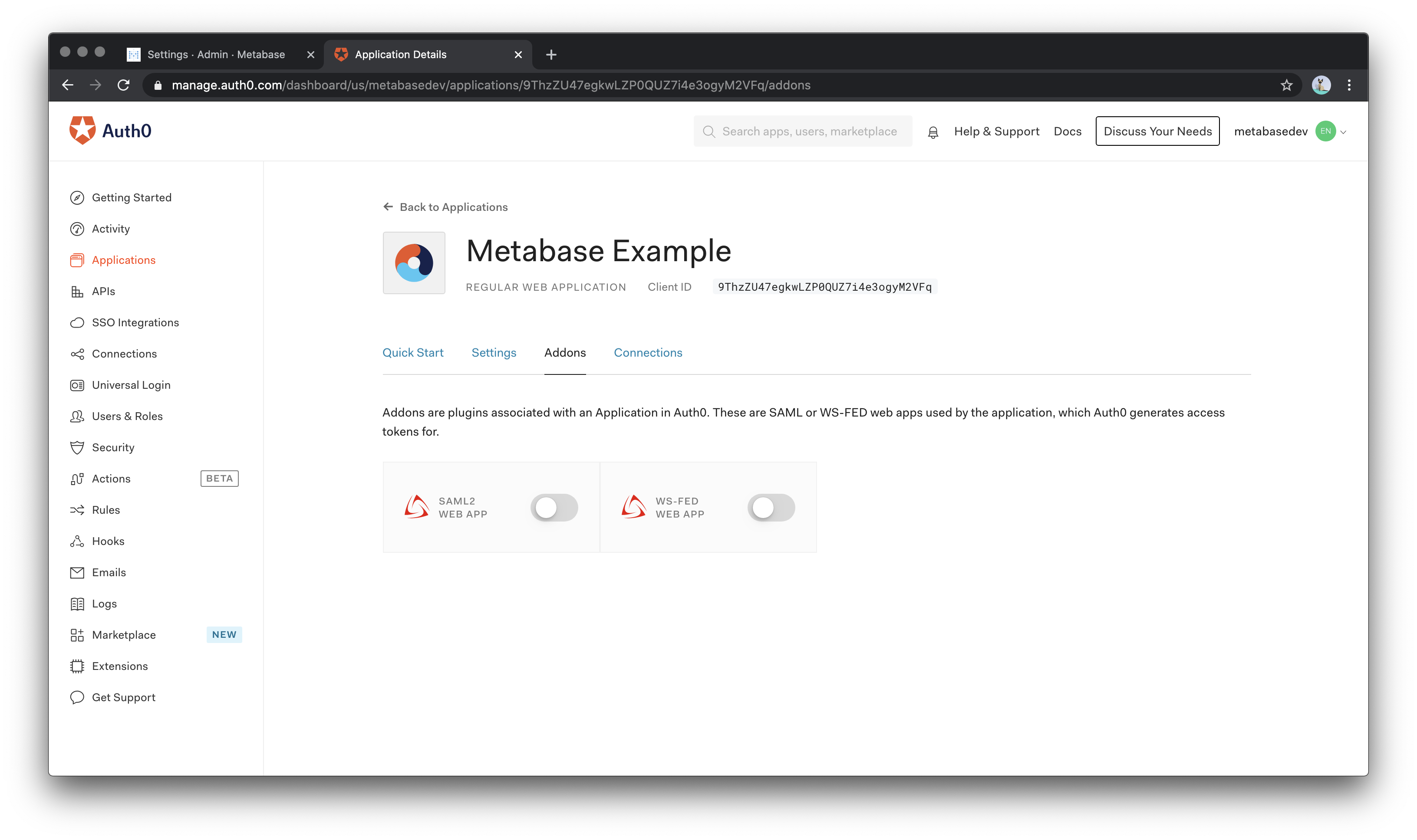

在 Auth0 中启用 SAML

接下来,我们需要激活 SAML2 Web App 插件。滚动回到设置页面的顶部,然后从导航菜单中选择“插件”。

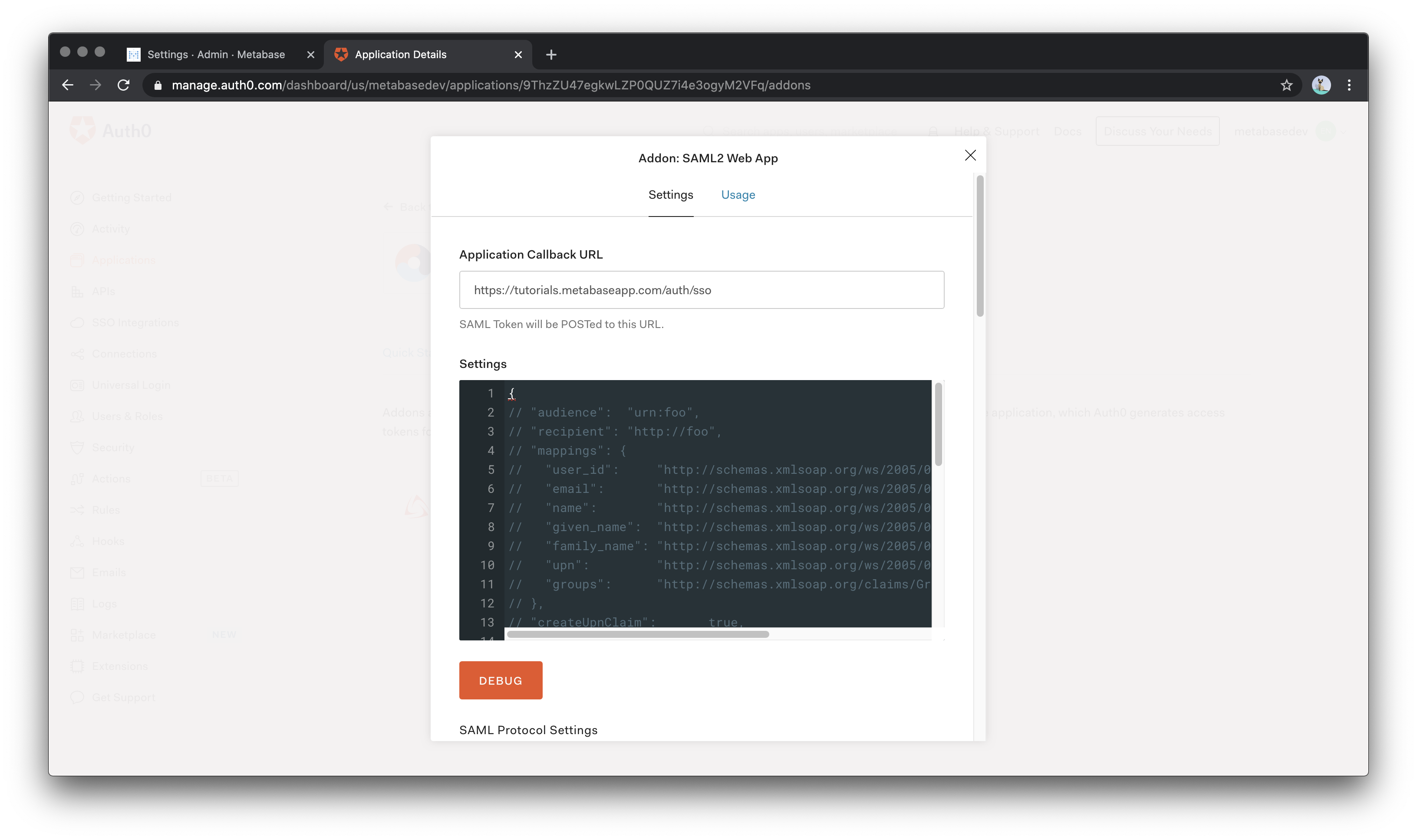

在“插件”部分,选择“SAML 2 Web App”以加载设置弹出窗口。

将 Auth0 用户中的字段映射到 Metabase

在此页面的“设置”部分的顶部,您需要在“应用程序回调 URL”字段中重新输入您在“允许的回调 URL”中填写的值。将以下 JSON 文件复制并粘贴到设置框中,以便 Auth0 在用户登录时能将正确的映射发送到 Metabase。

{

"mappings": {

"email":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress",

"given_name":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname",

"family_name":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname",

"groups":"http://schemas.xmlsoap.org/claims/Group"

}

}

如果您需要设置其他用户属性,可以随时返回此步骤,在映射对象中添加其他字段。

配置 Metabase

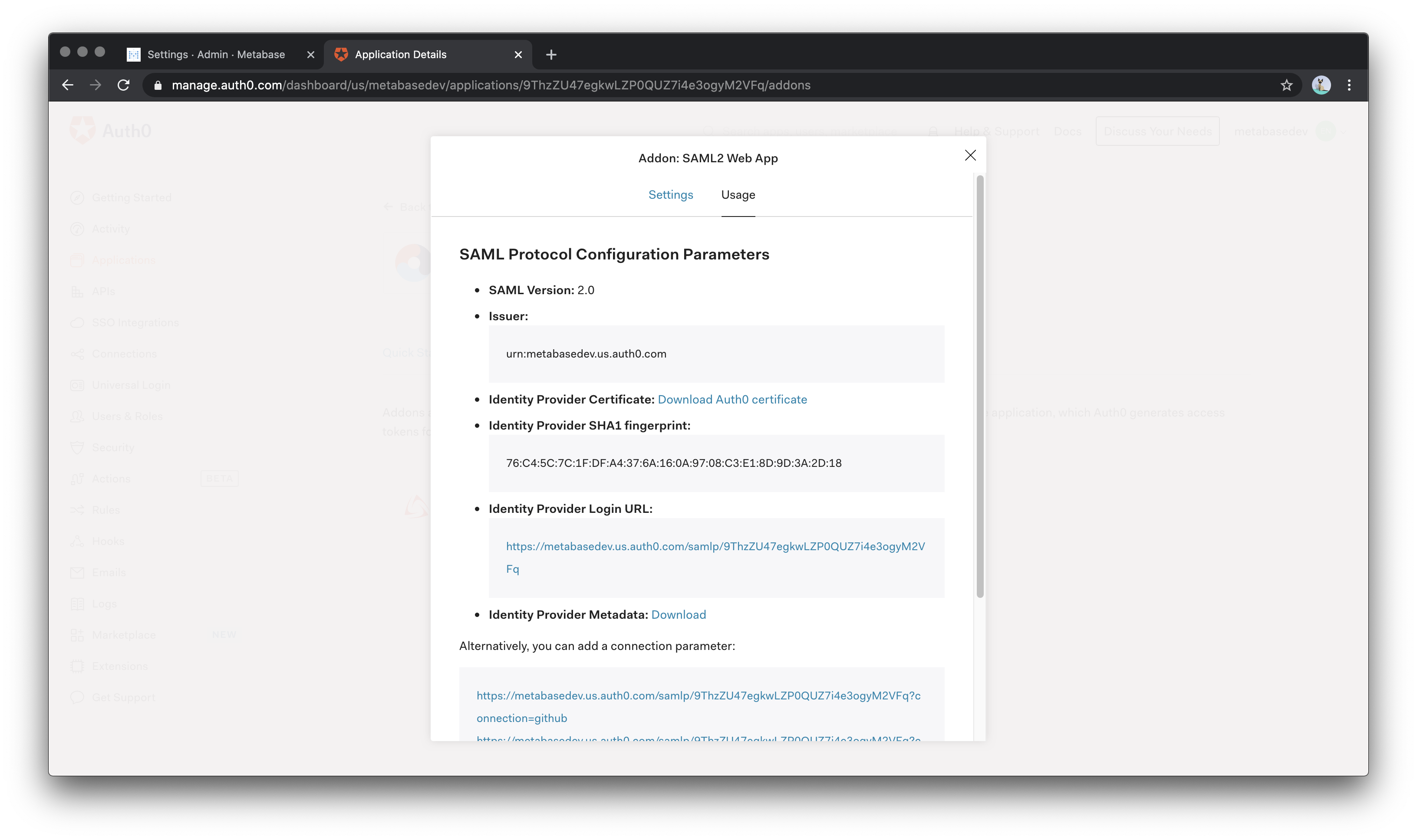

接下来,在 Auth0 插件:SAML2 Web App 弹出窗口中,单击“用法”选项卡,然后在 Metabase(左侧列)中配置此选项卡提供的(右侧列)值。

| Metabase | Auth0 |

|---|---|

| SAML 身份提供商 URL | 身份提供商登录 URL |

| SAML 身份提供商签发者 | 签发者 |

| SAML 身份提供商证书 | 打开“身份提供商元数据”链接,并复制 X509Certificate 标记下的字符串。 |

“SAML 应用程序名称”值可以保留为默认值(Metabase)。

保存您的设置,然后在 Metabase 中启用 SAML,您就可以开始了!

SAML 问题排查

阅读其他版本的 Metabase 的文档。