SAML with Microsoft Entra ID

启用 Metabase 中的 SAML

首先,请按照我们的指南 启用 SAML 身份验证。

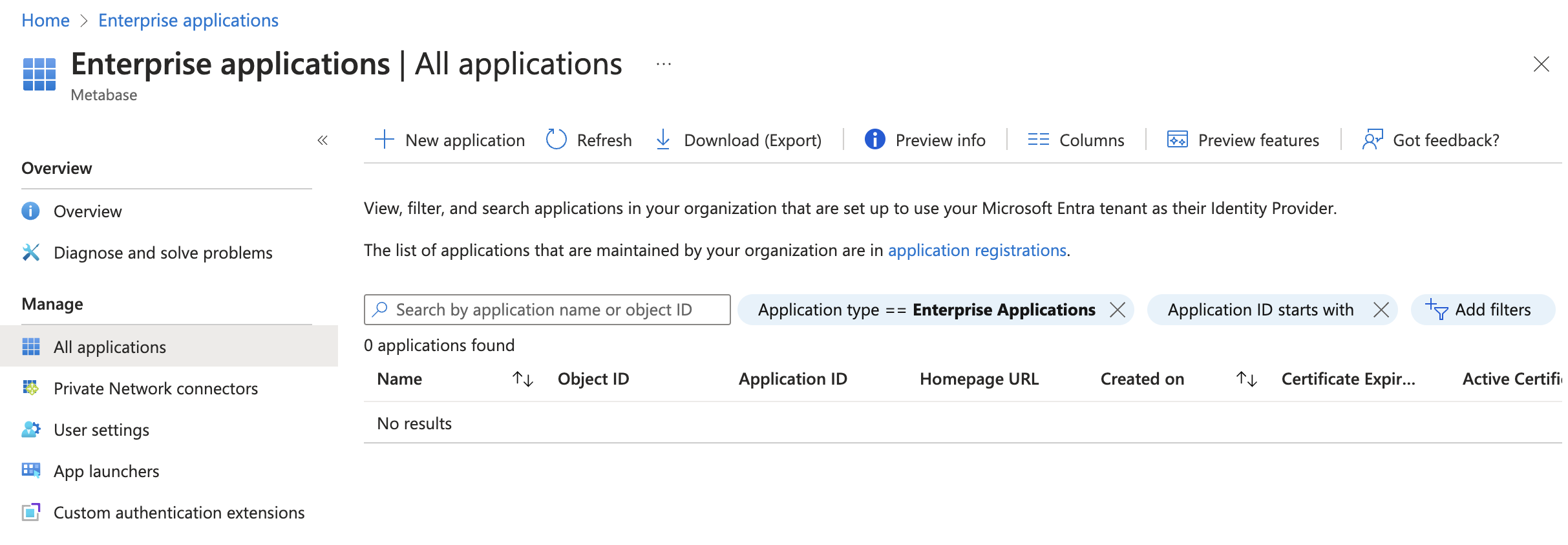

在 Microsoft Entra ID 中添加企业应用程序

转到 Microsoft Entra 管理中心,在左侧边栏的“应用程序”下点击“企业应用程序”。然后,点击页面顶部栏中的“+ 新建应用程序”。

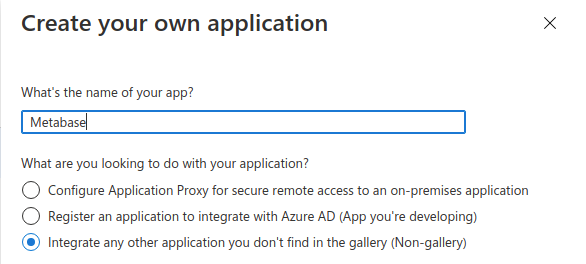

在新页面上点击“+ 创建您自己的应用程序”,右侧边栏将打开。为应用程序输入“Metabase”作为名称,选择“您找不到的任何其他应用程序(非库)”作为选项,然后点击边栏底部的“创建”按钮。

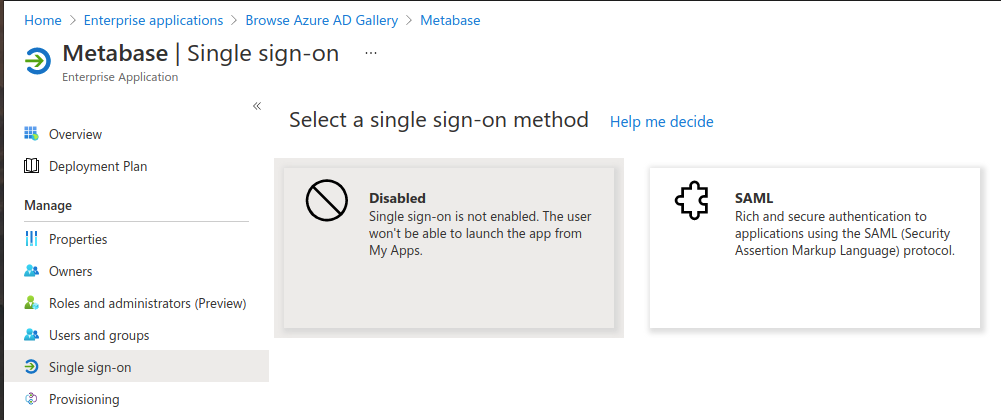

在应用程序页面上,在“管理”下选择“单点登录”,然后点击“SAML”按钮。

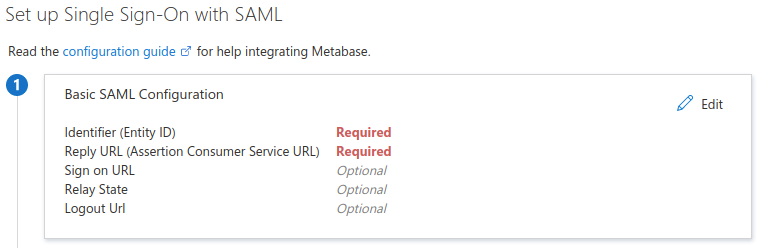

当出现“使用 SAML 设置单点登录”页面时,您会看到“基本 SAML 配置”选项。点击“编辑”按钮以输入所需信息。

按如下方式填写以下字段,然后点击“保存”

- 标识符 (实体 ID):

Metabase - 回复 URL (断言使用者服务 URL):在 Metabase 的“设置”->“管理员”->“身份验证”->“SAML”中,插入您的 Metabase 实例在“配置您的身份提供者 (IdP)”框中报告的值。

点击“保存”,然后注意第 4 步的以下 2 项

- “登录 URL”:这是您在下一步 Metabase 的“SAML 身份提供者 URL”中需要输入的值

- “Microsoft Entra 标识符”:这是您在下一步 Metabase 的“SAML 身份提供者颁发者”中需要输入的值

下载“联合身份验证元数据 XML”文件,其中包含您在下一步所需的证书。

要完成 Microsoft Entra 的配置部分,请在“管理”选项卡上点击“用户和组”按钮,并添加应有权访问 Metabase 的用户或组。

使用 Metabase SSO 信息配置企业应用程序

以管理员身份登录 Metabase,然后转到管理员 -> 设置 -> 身份验证 -> SAML。

在“告知 Metabase 关于您的身份提供者”下,输入以下信息

- SAML 身份提供者 URL:您在 Microsoft Entra ID SAML SSO 配置的第 4 步中获取的“登录 URL”

- SAML 身份提供者证书:用文本编辑器打开“联合身份验证元数据 XML”文件,复制并粘贴

<X509Certificate>标签下的超长字符串到“应用程序联合身份验证元数据 URL”中。确保复制粘贴完整字符串;如果您遗漏任何字符,集成将无法正常工作 - SAML 应用程序名称:“Metabase”

- SAML 身份提供者颁发者:从 Microsoft Entra ID SAML SSO 配置中获取的“Microsoft Entra 标识符” URL。

点击下方的“保存并启用”,您现在应该可以通过 Microsoft Entra ID 登录了。

将组成员身份发送到 Metabase 以进行组映射

如果您想将用户组的成员身份发送到 Metabase,则需要在 Azure 的“使用 SAML 设置单点登录”步骤 2 中添加一个组声明。

- 在“属性和声明”的右侧,点击“编辑”。

- 点击“添加组声明”。3 在出现的菜单“应将与用户关联的哪些组返回到声明中?”中,选择“所有组”。

- 点击“保存”。

- 然后在 Metabase SAML 配置中添加组映射。

延伸阅读

阅读其他版本的 Metabase 的文档。